Das Installationshandbuch erläutert Schritt für Schritt, wie der Authenticator als Anwendung auf einem Computer installiert werden kann. Es werden die Voraussetzungen für die Installation genannt und die Konfigurationsmöglichkeiten für die Inbetriebnahme erklärt.

Inhaltsverzeichnis

Voraussetzungen

- mind. Microsoft Windows 10 oder macOS (Catalina and up)

(Seit Authenticator Version 4.0.0 wird Electron in der Version 23 verwendet. In dieser Version wird seither Windows 7, 8/8.1 nicht mehr unterstützt). - ab Windows Server 2016

- Freier Speicherplatz (ca. 150MB)

- Netzwerk- bzw. Internetverbindung

- Konnektor - RISE, Secunet, Koco

- Kartenterminals - Cherry, Ingenico

- Internet-Browser

- Chrome (aktuelle Version)

- Firefox (aktuelle Version)

- Opera (aktuelle Version)

- Edge (aktuelle Version)

- Es wird kein Internet Explorer unterstützt

- Hinweis: Für eine bessere Benutzerfreundlichkeit sollte der vom Nutzer verwendete Browser dem im System hinterlegten Default-Browser entsprechen.

- Administratorrechte für die Installation sowie erstmaligem Start (aufgrund Setzen von Firewallregeln)

Beschaffung der Installationsdatei

Die Installationsdatei wird auf der gematik Cloud und auf GitHub veröffentlicht (Den Download-Ordner für den Authenticator finden Sie unter gematik SharePoint). Dort können Sie sowohl die aktuelle Version als auch frühere Versionen der Installationsdatei herunterladen.

Innerhalb des folgenden Links können Sie die jeweiligen Assets der Release-Version auffinden und nutzen: https://github.com/gematik/app-Authenticator/releases

Bsp. anhand Version 4.11.0:

Installation (Windows mit exe-Datei)

- Laden Sie die Installationsdatei herunter. (siehe oben, „Beschaffung der Installationsdatei“)

- Führen Sie die Installationsdatei aus. Um das Programm für alle Nutzerkonten des Computers zu installieren, benötigen Sie die Administratorberechtigung

- Folgen Sie den Aufforderungen des Installationsprogramms

- Nachdem das Installationsprogramm erfolgreich durchgelaufen ist, wird eine entsprechende Meldung im Dialogfenster angezeigt

- Konfigurieren Sie den Authenticator (siehe unten, Kapitel „Konfiguration“ oder nutzen Sie gerne unsere Video-Anleitungen "Konnektor-Aufrufkontext-einrichten" oder "Default-Konfiguration-für-SMC-Bs" )

Die Installation und Ersteinrichtung sind nun vollständig abgeschlossen und der Authenticator Client ist auf Ihrem Computerarbeitsplatz einsatzbereit.

Der Authenticator Client befindet sich nach der Installation standardmäßig im Ordner "C:\\Program Files\gematik Authenticator".

Mit Doppelklick auf der Datei "gematik Authenticator.exe" wird der Authenticator Client gestartet.

Die notwendigen Zertifikate zur Verbindung zum Konnektor und dem IDP werden unter dem Ordner "C:\\Program Files\gematik Authenticator\resources" abgelegt. Beispielsweise befinden sich unter certs-konnektor die CA-Zertifikate für die sichere Verbindung mit dem Konnektor. Ggf. müssen Sie unter "C:\\Program Files\gematik Authenticator\resources" noch notwendige IDP Zertifikate (resources/certs-idp) oder Proxy Zertifikate ergänzen.

Installation (macOS mit dmg-Datei)

- Laden Sie die Installationsdatei herunter. (siehe oben, „Beschaffung der Installationsdatei“)

- Öffnen Sie die heruntergeladene .dmg-Datei und ziehen Sie das Programmsymbol in den „Applications“-Ordner

- Öffnen Sie den „Applications“-Ordner und führen Sie das Programm aus

- Konfigurieren Sie den Authenticator. (siehe unten, „Konfiguration“)

Die Installation und Ersteinrichtung sind nun vollständig abgeschlossen, und der Authenticator Client ist auf Ihrem Mac einsatzbereit.

Der Authenticator Client befindet sich nach der Installation standardmäßig im Ordner „/Applications/gematik Authenticator“.

Öffnen Sie das Programm „gematik Authenticator“ durch einen Doppelklick auf das Programmsymbol.

Die notwendigen Resource-Dateien sind unter dem Ordner „/Users/[Ihr Benutzername]/Library/Application Support/gematik Authenticator/resources“ abgelegt. Unter certs-konnektor befinden sich die CA-Zertifikate für die sichere Verbindung mit dem Konnektor und unter certs-idp die des IDP. Ggf. müssen Sie diese um z. B. notwendige Proxy Zertifikate ergänzen.

Funktionsweise

Die genaue Funktionsweise bzw. der korrekte Ablauf zur Nutzung des Authenticators können Sie innerhalb unseres Fachportals einsehen.

Korrekte Nutzung der Karten

Der Authenticator unterstützt grundsätzlich die Authentifizierung mit HBA- sowie SMC-B-Karten. Allerdings entscheidet nicht der Authenticator, welche Karte gesteckt werden soll, sondern die genutzte Fachanwendung selbst.

Die Fachanwendung gibt grundsätzlich immer vor, welche Karte für den Authentifizierungsprozess mittels Authenticator gesteckt werden soll.

Bei Fragen hierzu wenden Sie sich bitte an den Support der Fachanwendung.

Pin-Abfrage der Karten

HBA (Heilberufsausweis)

Ist für den Authentifizierungsprozess bei der Fachanwendung ein HBA erforderlich, wird der Authenticator während des Authentifizierungsprozesses nach der Karte und anschließend nach dem PIN fragen.

Hinweis: Sollten Sie die Karte bereits in dem dafür vorgesehenen Kartenterminal gesteckt und freigeschaltet haben (PIN wurde bereits eingegeben), dann überspringt der Authenticator diese Abfragen automatisch.

SMC-B

Der Prozess entspricht hier dem gleichen wie bei dem HBA bis zur Authenticator Version 4.11.0.

Achtung: In den Authenticator Versionen 4.12.0 bis 4.13.2 kann die SMC-B nicht mehr während des Authentifizierungsprozesses mit dem Authenticator freigeschaltet (Aufforderung zur PIN-Eingabe am Kartenterminal) werden.

Der Authenticator überprüft in diesen Versionen nur noch, ob eine SMC-B Karte in dem für ihn zugänglichen Kartenterminal gesteckt ist und wie der PIN-Status ist. Ist die SMC-B noch nicht freigeschalten (die PIN wurde noch nicht eingegeben) dann erscheint eine Hinweismeldung. Die PIN können Sie nur noch über Ihr Kartenverwaltungssystem oder Konnektor eingeben, um so die SMC-B freizuschalten.

Achtung: Ab der Version 4.14.0 wurde aufgrund des erhaltenen Feedbacks von Privatpraxen eine Option diesbezüglich auf der Einstellungsseite des Authenticators implementiert. Diese Option ermöglicht es, dass auf der Einstellungsseite selbstständig vom Admin entschieden werden kann, ob der Authenticator eine Pin-Abfrage zulassen soll oder nicht. Für Privatpraxen empfiehlt es sich, diese Option auf "Aktiviert" zu setzen. Für größere Institutionen, wo die SMC-B Pin nicht jedem bekannt ist und diese beispielsweise durch die IT freigeschaltet wird, empfiehlt es sich, diese Option auf "Deaktiviert" zu setzen, da es in der Vergangenheit aufgrund von Verwechslungen zu Sperrungen der SMC-B Karte kam.

Die Einstellungsseite ab Version 4.14.0 wurde also um dieses Feld erweitert - der Defaultwert ist SMC-B Pin Abfrage zulassen = "Deaktiviert"

Multi-SMC-B Auswahl:

Sollten sich in den Konnektor-Terminals mehrere SMC-Bs befinden, erfolgt ab Version 4.0.0 des Authenticators keine Fehlermeldung mehr, sondern es erscheint ein Auswahldialog mit den vorhandenen SMC-Bs und detaillierten Informationen wie z. B. Kartenhalter und iccsn. Der Benutzer hat nun die Möglichkeit, eine SMC-B Karte für den weiteren Auth.-Flow auszuwählen oder diesen durch „Abbrechen“ komplett zu beenden.

Hinweis: Ab Version 4.12.0 werden ebenfalls Karten unterstützt, die nicht nur RSA, sondern auch ECC nutzen. Im Authenticator wird dabei zunächst überprüft, ob während eines Authentifizierungsdurchlaufes eine gesteckte Karte (HBA und/oder SMC-B) ECC besitzt, wenn nicht, wird RSA für die Signatur genutzt.

ECC - Warnhinweise für HBA, SMC-B und SMC-KT

Ab der Version 4.15.0 des gematik Authenticators ist es möglich, dass die Karten HBA (Heilberufsausweis), SMC-B (Institutionskarte) sowie die SMC-KT (dedizierte Karte des Kartenterminals) auf ECC geprüft werden.

Anfang 2026 werden Smartcards, die nur RSA unterstützen (Signaturvorgang während der Authentifizierung) nicht mehr vollständig funktionsfähig sein. Daher zeigt Ihnen der gematik Authenticator den aktuellen Status Ihrer Karte an und bietet auf der Einstellungsseite die Möglichkeit, festzulegen, wann Sie bezüglich des Ablaufs Ihrer HBA-Karte gewarnt werden möchten.

Wird auf der Einstellungsseite des gematik Authenticators das Feld für das Datum leer gelassen, wird bereits beim ersten Authentifizierungs-Versuch die gesteckte HBA - Karte überprüft. Es erscheint nur eine Hinweismeldung seitens des gematik Authenticators, wenn die gesteckte Karte nicht den ECC-Richtlinien entspricht.

Wir haben die Möglichkeit, ein eigenes Datum sowie einen eigenen Text zu hinterlegen deshalb implementiert, da jede Institution einen anderen Weg für die Beschaffung neuer Smartcards hat. So erhalten die DVOs (oder die interne IT) die Möglichkeit, die auf Ihr Institut zutreffende Maßnahme kurz zu beschreiben und so dem Nutzer einen Hinweis zu geben, was er nun tun sollte. Des Weiteren können DVOs (oder die interne IT) besser einschätzen, wie viel Zeit der Bestellvorgang neuer HBAs beansprucht.

Als Beispiel: Sie wissen, dass es ungefähr 3 Monate dauern wird eine neue HBA anzufordern, welche ECC unterstützt. Dann wäre es sinnvoll, dass das Feld für das Datum auf August gesetzt wird, damit der Nutzer ab dann automatisiert gewarnt wird, falls seine HBA bisher nur RSA unterstützt und der Bestellvorgang frühzeitig beauftragt werden kann. So wird ein Ausfall der Kartennutzung ab Anfang 2026 verringert werden.

Diese Abbildung zeigt die zuvor beschriebenen Felder auf der Einstellungsseite des gematik Authenticators wenn die Option "ECC Warnung anzeigen" auf "aktiviert" gesetzt ist

"ECC Warnung anzeigen" wurde auf "deaktiviert" gesetzt - deaktivieren Sie diese Option, wird die HBA Karte nicht auf ECC-Kompatibilität während des Authentifizierungs-Vorganges überprüft

Frage: Ist es immer notwendig einen Authentifizierungs-Vorgang zu starten, wenn ich meine Karten testen möchte?

Nein, wenn Sie zwischendurch Ihre Karten auf dessen ECC-Fähigkeit überprüfen möchten, können Sie einfach auf die Einstellungsseite des gematik Authenticators navigieren, ganz nach unten scrollen und den blauen Button "ECC Überprüfung" klicken. Der gematik Authenticator prüft dann die Karten, die dem hinterlegten Aufrufkontext (das ist die Kombination der IDs, welche sich auch in Ihrem Konnektor spiegeln) zur Verfügung stehen. Über diesen Button erhalten Sie die Möglichkeit nicht nur die HBA, sondern auch SMC-Bs und die SMC-KT zu überprüfen.

Nutzen Sie den "ECC Karten Prüfung" Button, welcher sich auf der Einstellungsseite des gematik Authenticators ganz unten befindet, sieht ein Abfrage-Ergebnis beispielsweise wie nachfolgend abgebildet aus. Über diesen Button werden Ihnen Informationen zur SMC-KT, SMC-B und zur HBA angezeigt.

SMC-KT und SMC-Bs werden nicht während des Authentifizierungs-Vorganges überprüft, sondern nur die HBA (sofern die Prüfung auf "aktiviert" gesetzt wurde.

Konfiguration

Es gibt mehrere Möglichkeiten, das Programm zu konfigurieren. Die Konfigurationen unterscheiden sich für drei Szenarien:

- Szenario: Einzelplatz/Standalone-Umgebung mit einer lokalen Konfigurationsdatei. Siehe auch: Konfigurationsvideos zum Authenticator

- Szenario: Client in einer Remote-Umgebung (Citrix oder Windows-Server ab 2016)

Hinweis: Dieses Szenario wurde für macOS nicht ausreichend getestet und daher nur für Windows empfohlen

- Szenario: Standalone-Umgebung mit einem zentralen Konfigurationspfad

Hinweis: Eine ausführliche grafische Darstellung der drei Szenarien finden Sie unter: Installations-Szenarien

Szenario 1a: Konfiguration Einzelplatz/Standalone-Umgebung mittels Benutzeroberfläche

Siehe hierzu auch: Konfigurationsvideos zum Authenticator

- Öffnen Sie das Programm "gematik Authenticator" und wählen Sie den Menüpunkt „Einstellungen“

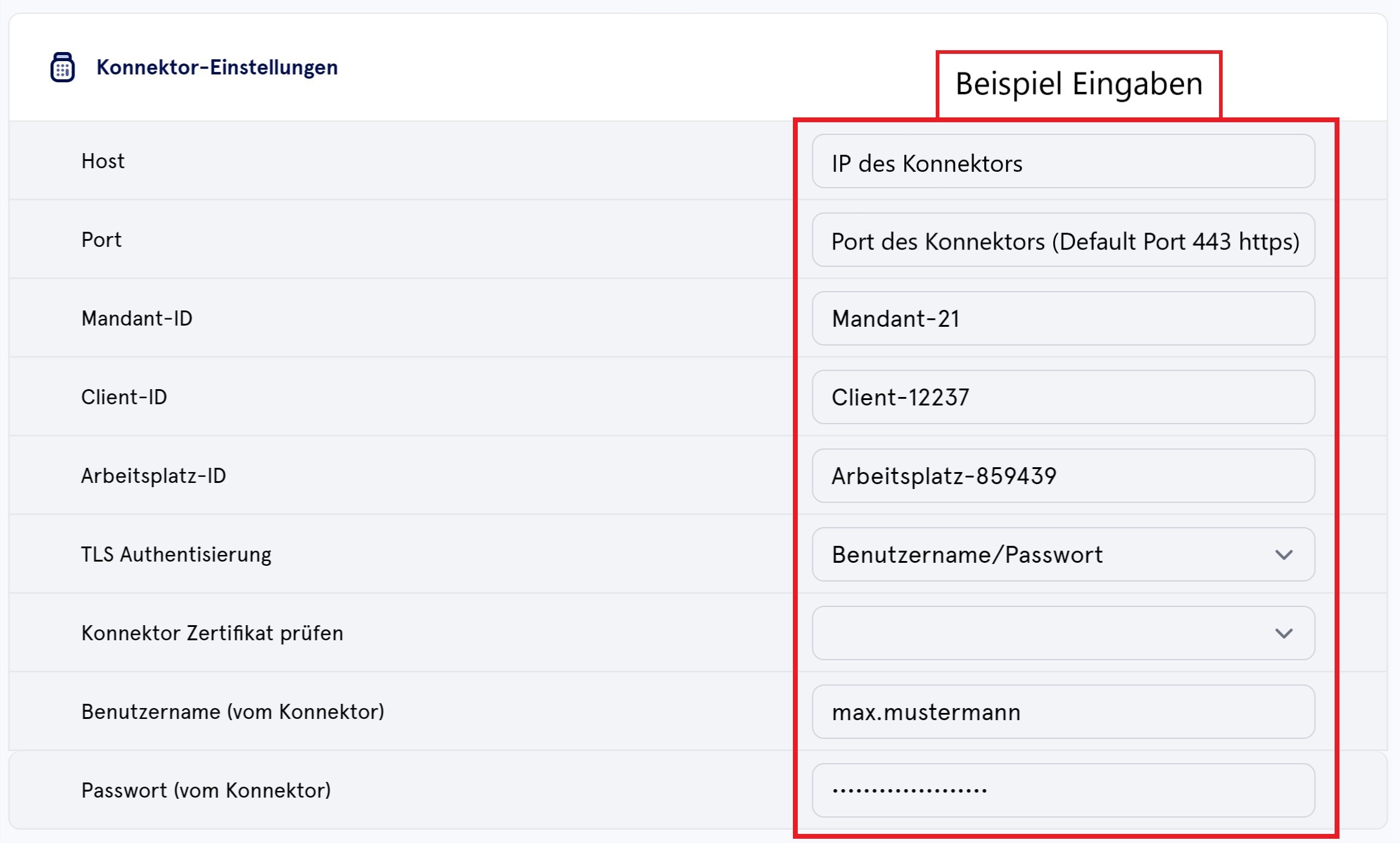

- Füllen Sie die erforderlichen Felder aus. Für weitere Informationen bezüglich der Felder werfen Sie einen Blick auf den Menüpunkt „Erforderliche Einstellungen“.

- Nachdem Sie die erforderlichen Felder ausgefüllt haben, speichern Sie die Änderungen mit Klick auf den Button „Speichern“

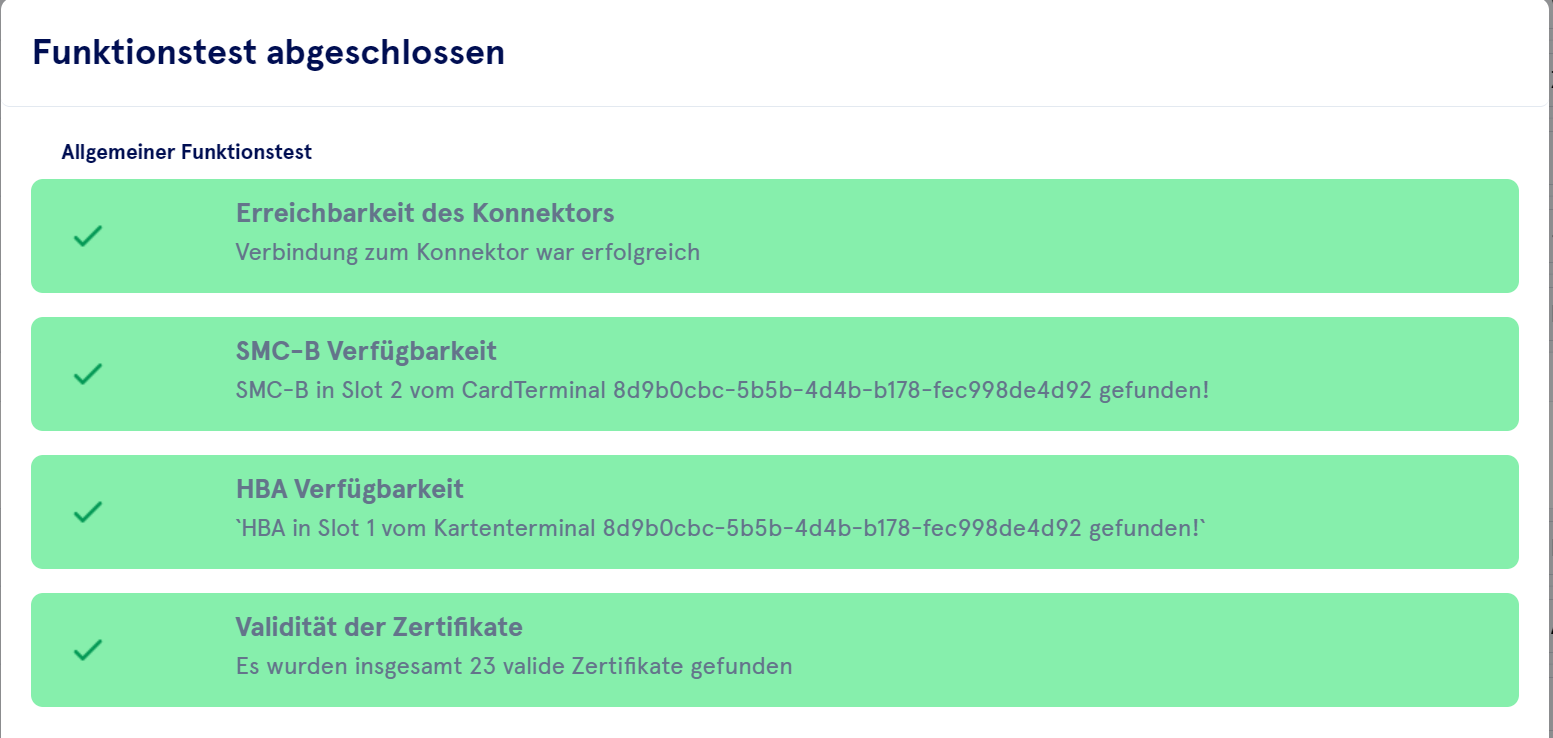

- Mit dem Punkt "Funktionstest (inkl. Speichern)" können Sie die Korrektheit der Einstellungen überprüfen

Abbildung 1: Die Konfigurationsoberfläche des gematik Authenticator

Hinweis: Wenn Sie die TLS-Authentisierung-Zertifikat nutzen möchten, achten Sie bitte darauf, dass diese im PEM-Format oder als P12-Datei vorliegen.

Möchten Sie eine P12-Datei nutzen, muss diese ein gültiges RSA- oder ECC NIST Zertifikat enthalten, da es ansonsten zu einem Fehler kommt. Halten Sie hierfür das dazugehörige Passwort bereit.

Sie können vorhandene P12-Zertifikate auch in ein PEM-Format umwandeln – Eine Möglichkeit, wie die Datei in das PEM-Format exportiert werden kann, finden Sie hier: Umwandlung einer p12-Datei in PEM-Format.

Szenario 1b: Konfiguration Einzelplatz/Standalone-Umgebung mittels Konfigurationsdatei

Erstellen Sie eine Konfigurationsdatei im Nutzerverzeichnis:

Windows:

C:/Users/{Nutzerverzeichnis}/AppData/Local/gematik Authenticator/config.json

macOS:

/Users/{Nutzername}/Library/Application Support/gematik Authenticator/config.json

Tipp: Schnellzugriff auf den Konfigurationsordner

Ab Version 4.14.0 des Authenticators können Sie den Konfigurationsordner sowie andere wichtige Konfigurationsverzeichnisse direkt über das Programmsymbol in der Windows-Taskleiste oder im macOS-Dock öffnen.

Um darauf zuzugreifen, klicken Sie einfach mit der rechten Maustaste auf das Authenticator-Symbol:

Bitte beachten Sie: Aus Sicherheitsgründen wird der Schnellzugriff auf das Konfigurationsverzeichnis nicht angezeigt, wenn die Umgebungsvariabel AUTHCONFIGPATH erkannt wurde.

Beispiel einer Konfigurationsdatei (ohne Nutzung des Credential Managers (nicht empfohlen)):

"proxy": { |

Beispiel einer Konfigurationsdatei (mit genutztem Credential Manager (empfohlen)):

{ "proxy": { |

Wie im obigen Konfigurationsbeispiel ersichtlich wurde, werden in der Anwendung des Credential Managers sensible Inhalte aus der Datei config.json herausgefiltert und in den Credential Manager übertragen. Dies ist ausschließlich für Szenarien gültig, die ab der Version 4.8.0 stattfinden, bei denen die Daten auf diese Weise gesichert werden.

Szenario 2a: Konfiguration des Clients in einer Remote-Umgebung (Citrix und Windows Server (ab 2016))

Für dieses Szenario muss neben der in Szenario 1 erwähnten config.json in den Umgebungsvariablen AUTHCONFIGPATH angelegt werden (CLIENTNAME wird vom Remote-System (Citrix bzw. Windows Server) gesetzt).

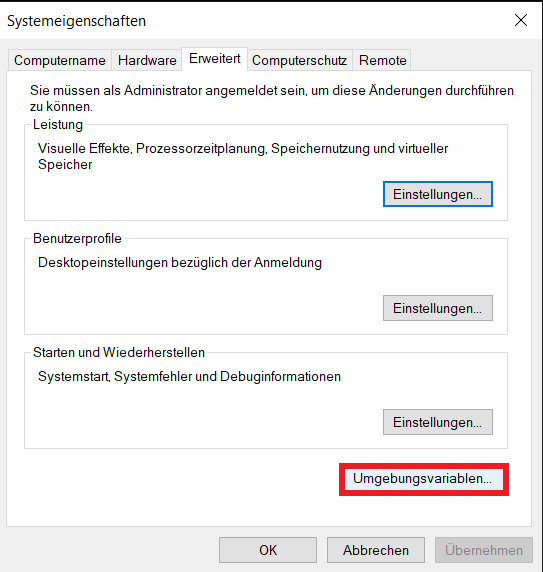

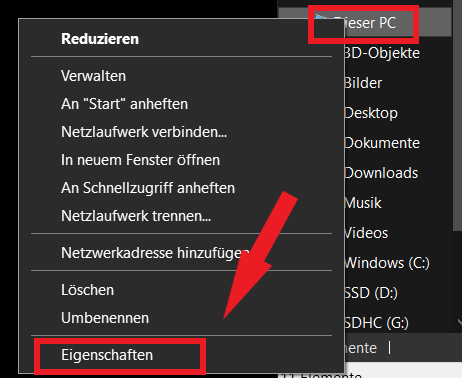

- Öffnen Sie dafür die Systemeinstellungen des Clients und anschließend die Umgebungsvariablen:

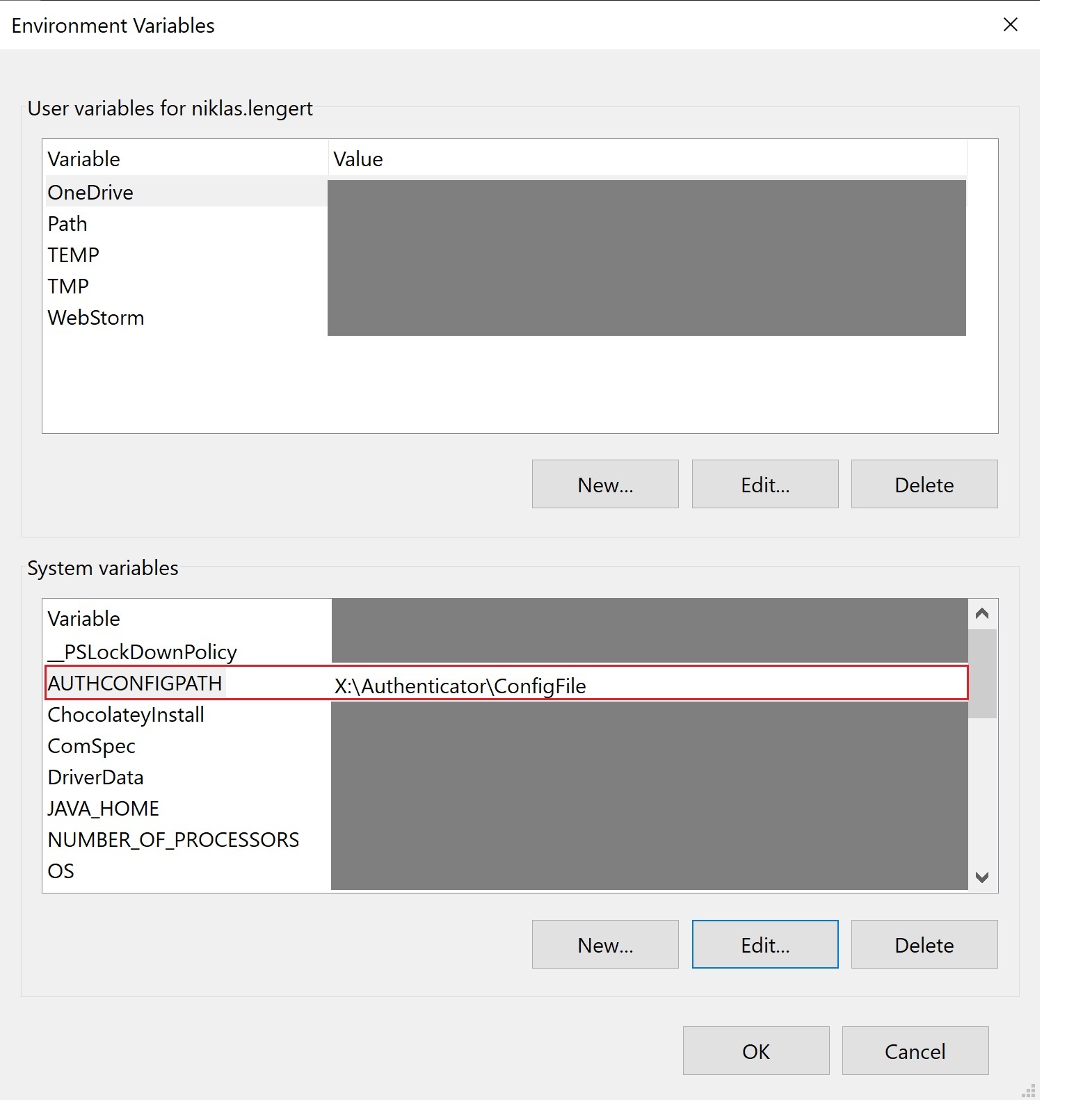

- Fügen Sie anschließend die Variable hinzu, wie es im Beispiel zu sehen ist (Hinweis: ab der Version 3.1.0 werden AUTHCONFIGPATH und CLIENTNAME nach dem Start des Authenticators, sofern sich zur Laufzeit Änderungen an diesen ergeben, aus den zugehörigen Einträgen in der Registry aktualisiert)

- Für den Variablen-Wert des AUTHCONFIGPATH wählen Sie bitte den Pfad, an dem sich der Ordner befindet, in dem die verschiedenen Ordner je Citrix- bzw. Windows-Server-Client (die eine passende config.json für diesen Client enthalten) abgelegt werden soll (im Beispiel ist es X:\Authenticator\ConfigFile)

- Hinweis: die Namensgebung des Ablageordners ist hierbei Ihnen überlassen; wichtig ist, dass dieser Name je nach Umgebung case sensitiv ist und auf Groß- und Kleinschreibung geachtet werden muss und keine Variablen wie %PATH% enthalten darf.

- Klicken Sie anschließend auf OK

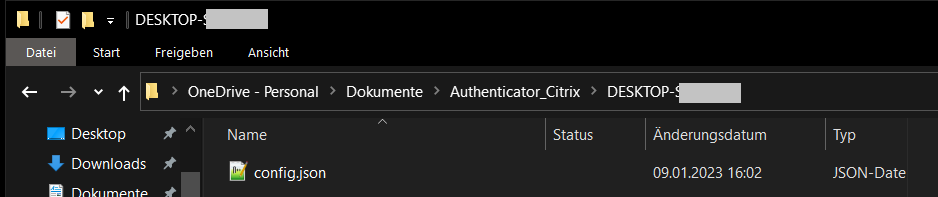

- Nachdem die Umgebungsvariable gesetzt worden sind, müssen in dem unter AUTHCONFIGPATH hinterlegtem Pfad ein oder mehrere Ordner erstellt werden, deren Name den des möglichen Clients entsprechen und sich im Client in der von Citrix bzw. Windows Server gesetzten Umgebungsvariable CLIENTNAME wiederfindet.

- Hinweis: für jeden CLIENTNAME muss ein separater Ordner in dem unter AUTHCONFIGPATH hinterlegtem Pfad angelegt werden, da sich in diesen die jeweiligen config.json Dateien befinden

- In diesen CLIENTNAME-Ordnern werden die unterschiedlichen config.json Dateien abgespeichert. Hierfür kann die, wie in Szenario 1 beschrieben, durch den Authenticator erstellte config.json kopiert, ggf. angepasst und genutzt werden

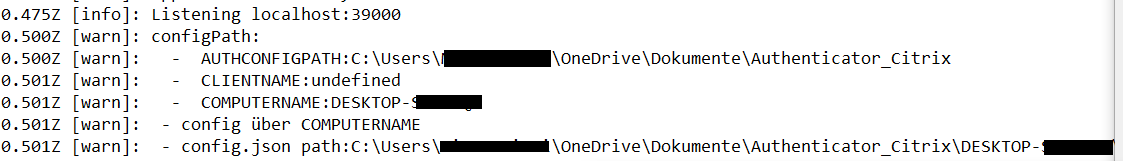

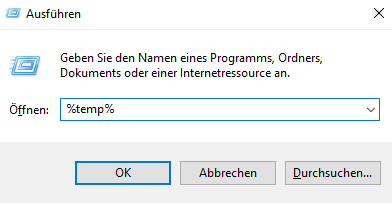

Um zu testen, ob das Auslesen erfolgreich funktioniert hat, öffnen Sie die Authenticator-Log-Datei ( C:/Users/{Nutzerverzeichnis}/AppData/Local/Temp/authenticator-logging/authenticator-${datum}.log ) und prüfen Sie den dort aufgeführten AUTHCONFIGPATH und den CLIENTNAME.

Alternativ können Sie auch unter ihrem Explorer folgenden Pfad öffnen: %temp%

Somit gelangen Sie direkt in das locale tmp-Verzeichnis, in welchem das Authenticator-Log abgelegt wird.

Hinweis: Ab Version 4.8.0 wird es keinen Fallback mehr auf den lokalen User-Pfad geben, sofern der Parameter AUTHCONFIGPATH in den Umgebungsvariablen richtig gesetzt wurde. Das bedeutet, dass wenn der Authenticator am angegebenen Speicherort keine gültige config.json Datei findet, die Einstellungsseite beim Öffnen des Authenticators leer ist und nicht mehr versucht wird, im lokalen User-Verzeichnis eine gültige config.json zu finden. Werden nun Einstellungen vorgenommen, werden diese auch in dem von Ihnen angegebenen Pfad (AUTHCONFIGPATH + CLIENTNAME) abgespeichert.

Szenario 2b: Konfiguration des Clients in einer VM-Ware-Remote-Umgebung

Ähnlich wie beim Szenario 2a ( Citrix/Windows Server ) wird für die remote VM-Ware-Konfiguration der Pfad für die Konfigurationsdatei zusammengesetzt. Anstatt des CLIENTNAME wird bei VM-Ware allerdings die Umgebungsvariable VIEWCLIENT_MACHINE_NAME verwendet.

Hinweis: Ab Version 4.8.0 wird es keinen Fallback mehr auf den lokalen User-Pfad geben, sofern der Parameter AUTHCONFIGPATH in den Umgebungsvariablen richtig gesetzt wurde. Das bedeutet, dass wenn der Authenticator am angegebenen Speicherort keine gültige config.json Datei findet, die Einstellungsseite beim Öffnen des Authenticators leer ist und nicht mehr versucht wird, im lokalen User-Verzeichnis eine gültige config.json zu finden. Werden nun Einstellungen vorgenommen, werden diese auch in dem von Ihnen angegebenen Pfad (AUTHCONFIGPATH + VIEWCLIENT_MACHINE_NAME) abgespeichert.

Szenario 3: Konfiguration einer oder mehrerer Standalone-Umgebungen mit einem zentralen Konfigurationspfad

Für dieses Szenario muss neben der in Szenario 1 erwähnten config.json in den Umgebungsvariablen die Variable AUTHCONFIGPATH je Computer angelegt werden.

- Öffnen Sie dafür die Systemeinstellungen des Clients und anschließend die Umgebungsvariablen:

- Fügen Sie anschließend die Variable hinzu, wie es im Beispiel zu sehen ist

- Für den Variablen-Wert des AUTHCONFIGPATH nehmen Sie bitte den Pfad, an dem sich der bzw. die Ordner mit Namen COMPUTERNAME der möglichen Computer befinden, in dem die config.json je Computer abgelegt werden soll (im Beispiel ist es X:\Authenticator\ConfigFile )

- Hinweis: die Namensgebung des Ablageordners ist hierbei Ihnen überlassen, wichtig ist, dass dieser Name je nach Umgebung case sensitiv ist und auf Groß- und Kleinschreibung geachtet werden muss und keine Variablen wie z.B. %PATH% enthalten darf.

- Klicken Sie anschließend auf OK

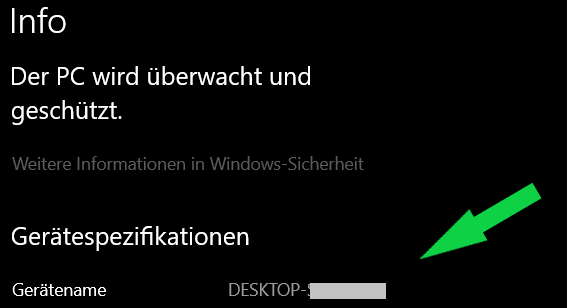

- Nachdem die Umgebungsvariable gesetzt wurde, muss in dem unter AUTHCONFIGPATH hinterlegtem Pfad ein Ordner erstellt werden, deren Name dem des COMPUTERNAME entspricht

- Erstellen Sie nun in dem unter AUTHCONFIGPATH hinterlegtem Pfad einen Odner mit dem COMPUTERNAMEN (wie im Beispiel zu sehen)

- In diesem COMPUTERNAME-Ordner wird die jeweilige config.json Datei abgespeichert. Hierfür kann die, wie in Szenario 1 beschrieben, durch den Authenticator erstellte config.json kopiert, ggf. angepasst und genutzt werden

- Hinweis: Ab Version 4.8.0 wird es keinen Fallback mehr auf den lokalen User-Pfad geben, sofern der Parameter AUTHCONFIGPATH in den Umgebungsvariablen richtig gesetzt wurde. Das bedeutet, dass wenn der Authenticator am angegebenen Speicherort keine gültige config.json Datei findet, die Einstellungsseite beim Öffnen des Authenticators leer ist und nicht mehr versucht wird, im lokalen User-Verzeichnis eine gültige config.json zu finden. Werden nun Einstellungen vorgenommen, werden diese auch in dem von Ihnen angegebenen Pfad (AUTHCONFIGPATH + COMPUTERNAME) abgespeichert.

- Hinweis: den COMPUTERNAME (oder auch Gerätename) können Sie sich einfach über Dieser PC - Rechtsklick - Eigenschaften anzeigen lassen

Um zu testen, ob das Auslesen erfolgreich funktioniert hat, öffnen Sie die Authenticator-Log-Datei ( C:/Users/{Nutzerverzeichnis}/AppData/Local/Temp/authenticator-logging/authenticator-${datum}.log ) und prüfen Sie den dort aufgeführten AUTHCONFIGPATH und den COMPUTERNAME:

Alternativ können Sie auch unter ihrem Explorer folgenden Pfad öffnen: %temp%

Somit gelangen Sie direkt in das lokale tmp-Verzeichnis, in welchem das Authenticator-Log abgelegt wird.

Tipp: Schnellzugriff auf das Log Verzeichnis

Ab Version 4.14.0 des Authenticators können Sie das Log Verzeichnis sowie andere wichtige Konfigurationsverzeichnisse direkt über das Programmsymbol in der Windows-Taskleiste oder im macOS-Dock öffnen.

Um darauf zuzugreifen, klicken Sie einfach mit der rechten Maustaste auf das Authenticator-Symbol.

Bitte beachten Sie: Aus Sicherheitsgründen wird der Schnellzugriff auf das Konfigurationsverzeichnis nicht angezeigt, wenn die Umgebungsvariabel AUTHCONFIGPATH erkannt wurde.

- Wichtig für alle Szenarien: Die Umgebungsvariablen werden vom Authenticator beim Anwendungsstart und in Intervallen aus der Registry ausgelesen. Es werden hier keine via Skript gesetzten Umgebungsvariablen verwendet. Über den oben beschriebenen Weg werden die Umgebungsvariablen auch in der Registry gespiegelt.

Szenario 4: Default-Konfiguration (nur für Fachanwendungen mit SMC-B geeignet z. B. DEMIS)

In diesem Video zeigen wir einen Ansatz zur Umsetzung einer sogenannten Default-Config. Diese ist in erster Linie für Institute gedacht, die Fachanwendungen wie das DEMIS-Meldeportal und somit eine SMC-B Karte nutzen. Für Fachanwendungen, die eine HBA benötigen, ist diese Art der Konfiguration ungeeignet.

Der Gedanke bei dieser Umsetzung besteht darin, dass beispielsweise ein Institut, welches nicht nur mehrere Standorte vertritt, sondern ebenfalls über sehr viele Arbeitsplätze verfügt, die Möglichkeit erhält über "Standort-spezifische Pfade" eine Standardkonfiguration für den jeweiligen Standort zu hinterlegen. Für Arbeitsplätze, die eine gesonderte Konfiguration benötigen (beispielsweise wenn eine Fachanwendung zusätzlich einen HBA benötigt), bleibt der bereits bekannte Konfigurationsweg erhalten.

Was bedeutet das im Detail:

Jeder Standort sollte seine eigenen GPOs besitzen oder eine Unterscheidung in gemeinsamen GPOs durch Filter unterstützen.

In diese hinterlegen Sie dann wie gewohnt den AUTHCONFIGPATH je Standort, in dem der zentrale Netzwerkpfad zu den Konfigurations-Dateien des Authenticators hinterlegt ist.

Unter diesem Pfad erstellen Sie dann, wie ebenfalls bereits bekannt, arbeitsplatz-spezifische Ordner für die Arbeitsplätze, die eine individuelle Konfiguration benötigen.

Die Standardkonfiguration (Default-Config) legen Sie lediglich in dem im AUTHCONFIGPATH genannten Pfad ab.

Wird der Authenticator gestartet, dann überprüft dieser, ob ein passender arbeitsplatz-spezifischer Ordner vorhanden ist und sich eine config.json - Datei darin befindet. Findet er keinen, nutzt er automatisch die abgelegte Standardkonfiguration.

Kann der User diese einfach überschreiben? Nein, das ist nicht möglich. Ist ein arbeitsplatz-spezifischer Ordner angelegt, aber keine config.json-Datei hinterlegt und ein User nimmt Änderungen im Authenticator über die Einstellungsseite vor und möchte diese speichern, wird eine neue config.json-Datei in seinem arbeitsplatz-spezifischen Ordner abgelegt. Über ein Pop-Fenster wird der Nutzer zusätzlich darüber informiert. Der Authenticator nutzt dann diese soeben abgelegte config.json-Datei.

Was passiert, wenn kein arbeitsplatz-spezifischer Ordner vorhanden ist? Kann der User dann die Default-Konfig überschreiben? Nein, kann er nicht. Er kann aber auch nicht in seinem arbeitsplatz-spezifischen Ordner speichern, weil der Authenticator keine Ordner selbstständig erstellt.

Wie kann ich wieder die Standardkonfiguration nutzen? Löschen Sie dazu einfach die in Ihrem arbeitsplatz-spezifischen abgelegte conig.json-Datei.

Hinweis: Dieses Feature ist erst ab Version 4.11.0 des Authenticators vorhanden

Hinweis: Eine detaillierte Grafik des Konzeptes der Funktionsweise kann zusätzlich hier eingesehen werden.

Konfigurationsvideo für die Einrichtung einer Default-Config

Verwendung des Credential Managers

Ab Version 4.8.0 unterstützt der Authenticator auch die Verwendung des Credential Managers. Diese Funktion wurde implementiert, um zu verhindern, dass Passwörter und sensible Informationen im Klartext in der Konfigurationsdatei gespeichert werden. Anstatt die Konfigurationsdatei zu ersetzen, bietet dies einen hybriden Ansatz, in dem nur Passwörter im Credential Manager gespeichert werden.

Achtung: Der Credential Manager enthält Werte, die je User zugreifbar sind. D.h. es müssen die Credentials im Userkontext eingebracht werden, z.B. über ein Group Policy Object, das während der Anmeldung des Users ausgeführt wird.

Im Credential Manager zu speichernde Werte

- Connector Basic Auth Benutzername

- Connector Basic Auth Passwort

- Proxy Basic Auth Benutzername

- Proxy Basic Auth Passwort

- P12-Zertifikat Passwort (der Benutzername wird standardmäßig als p12Password gespeichert)

Struktur

Die oben genannten Werte sollten im Credential Manager in folgender Struktur vorhanden sein:

- Gematik_Authenticator/Connector_BasicAuth ($Benutzername, $Passwort)

- Gematik_Authenticator/Proxy_BasicAuth ($Benutzername, $Passwort)

- Gematik_Authenticator/Connector_ClientCert_Password ('p12Password', $Passwort)

- Da im P12-Zertifikat keine Benutzerinformationen enthalten sind, wird der Benutzername als p12Password gespeichert.

Hinweis: Für gewöhnlich benötigen Sie entweder "Gematik_Authenticator/Connector_BasicAuth" oder "Gematik_Authenticator/Connector_ClientCert_Password" für die erfolgreiche TLS Authentisierung gegenüber dem Konnektor, da nur eines aktiv im Konnektor konfiguriert ist. Nutzen Sie hingegen die TLS Authentifizierung mittels PEM-Dateien, benötigen Sie keines der beiden.

Anwendung

In der Standalone-Version des Authenticators wird dieser Prozess automatisch über die Konfiguration über die GUI durchgeführt, sobald die Einstellungen gespeichert sind. Sensible Daten werden im Credential Manager und nicht sensible Daten in der Datei config.json gespeichert.

Bei Verwendung einer zentralen Konfiguration kann es einfacher sein, Passwörter von einem zentralen Punkt aus im Credential Manager zu speichern.

Credentials Manager - Beispiel-Script zur Verteilung der Credentials

Wenn Sie sich für die Nutzung des Credential Managers entschieden haben (empfohlen), dann können Sie zur Verteilung der Credentials das von uns zur Verfügung gestellte Beispiel-Script nutzen.

Sicherheitshinweise

Wir empfehlen, ausschließliche Anmeldeinformationen für den Authenticator im Konnektor zu konfigurieren, um die Auswirkungen auf andere Systeme im Falle einer Preisgabe von Anmeldeinformationen zu minimieren.

Voraussetzungen

Stellen Sie sicher, dass das Ihr Client das Skript ausführen kann - hierfür müssen möglicherweise temporäre Änderungen an den Ausführungsrichtlinien erfolgen.

Laden Sie sich anschließend das von uns zur Verfügung gestellte Beispiel-Script hier herunter.

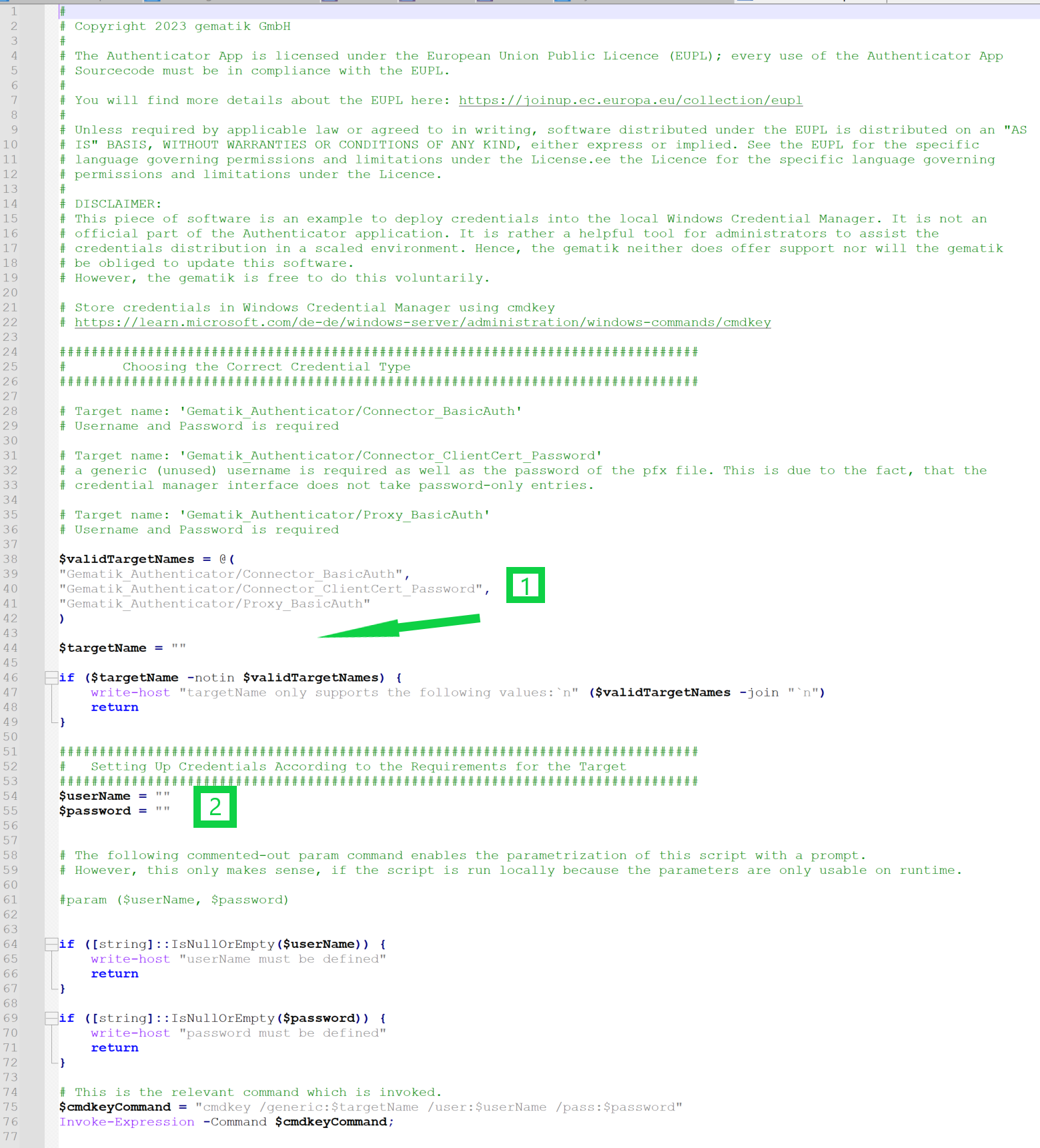

Konfiguration des Beispiel-Scriptes

Öffnen Sie das Script mit einem Texteditor Ihrer Wahl und passen Sie die dort aufgeführten Parameter Ihren an.

Hierbei sind zwei Schritte zu beachten:

Schritt 1: Tragen Sie einen der drei Targetnames (Punkt 1 im Screenshot) unter $targetName="" ein, um dem Script mitzuteilen, welche für den Authenticator notwendigen Credentials Sie nun übergeben möchten. Nutzen Sie hierfür gerne die Kopierfunktionen, da eine korrekte Schreibweise der Targetnames essentiell ist.

Schritt 2: Tragen Sie die dem Targetname zugehörigen Credentials ein (Punkt 2 im Screenshot)

Hinweis: Für gewöhnlich benötigen Sie entweder "Gematik_Authenticator/Connector_BasicAuth" oder "Gematik_Authenticator/Connector_ClientCert_Password" für die erfolgreiche TLS Authentisierung gegenüber dem Konnektor, da nur eines aktiv im Konnektor konfiguriert ist. Nutzen Sie hingegen die TLS Authentifizierung mittels PEM-Dateien, benötigen Sie keines der beiden.

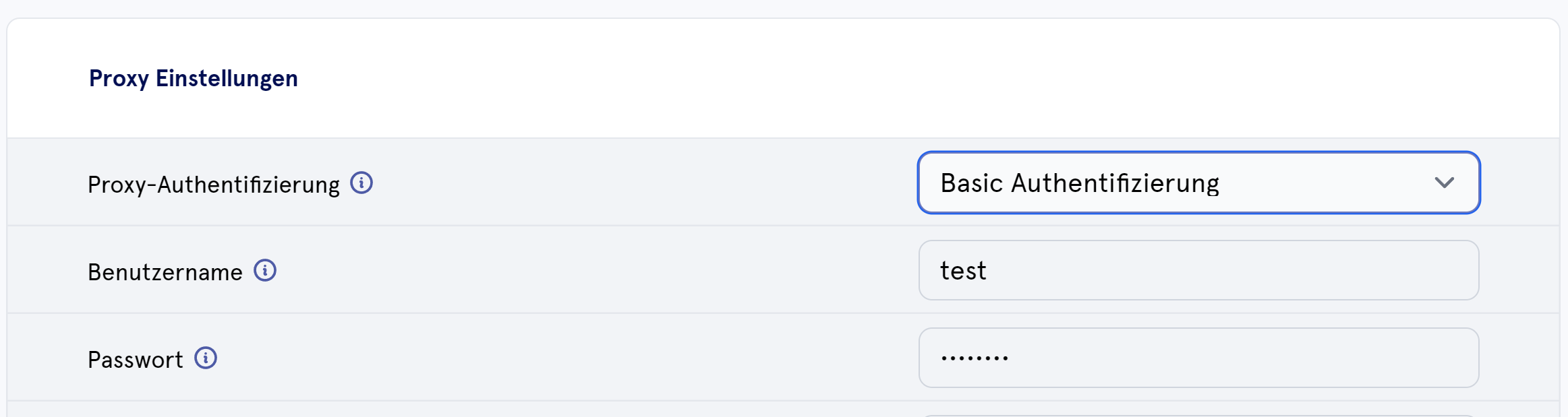

Hinweis: Die Hinterlegung der Credentials für "Gematik_Authenticator/Proxy_BasicAuth" sind nur dann notwendig, wenn Sie im Authenticator in der Einstellungsseite die Proxy-Authentifizierung aktiviert sowie die Basic Authentifizierung ausgewählt haben. (Siehe nachfolgenden Screenshot)

Risikoverminderung und Ausführung des Beispiel-Scriptes

Im Verteilungsprozess könnte die Anwendung, die die Anmeldeinformationen enthält, auf einem Client-Gerät gefährdet sein. Um das Risiko einer Preisgabe von Anmeldeinformationen zu reduzieren, kompilieren wir in diesem Abschnitt das zuvor von Ihnen heruntergeladene Beispiel-Script .

Beachten Sie, dass diese Methode die Anmeldeinformationen im Skript nicht sicher verschlüsselt. Es verschleiert sie vielmehr, da uns kein kryptografisches Material oder Geheimnis vorliegt, das wir verwenden können.

Schritt 1: Installieren Sie "ps2exe", um die Kompilierung von PowerShell zu exe zu ermöglichen. Der Compiler kann aus der PowerShell Gallery heruntergeladen werden oder einfach via PowerShell Command: "Install-Modul ps2exe"

Schritt 2: Führen Sie "ps2exe .\credential-distribution\store-credential.ps1 authenticator-configure-environment.exe" in Ihrer PowerShell aus

Hinweis: Der Name authenticator-configure-environment.exe ist hierbei ein Beispiel - Sie können die .exe auch anders benennen.

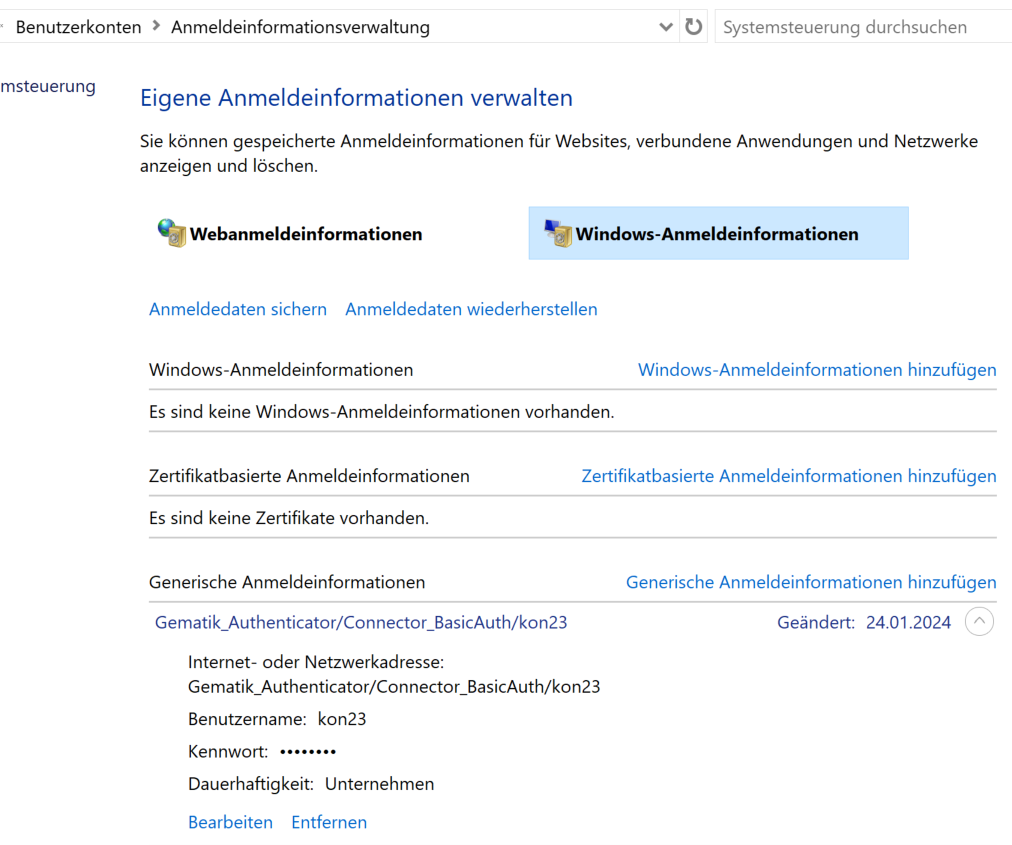

Schritt 3: Führen Sie die nun erstellte authenticator-configure-environment.exe aus und überprüfen Sie im Windows Credentials Manager (Anmeldeinformationsverwaltung), ob Ihre Daten korrekt übertragen wurden. (Siehe Screenshot am Beispiel "Gematik_Authenticator/Connector_BasicAuth")

Schritt 4: Löschen Sie nach erfolgreicher Verteilung Ihrer Credentials dieses Script ( .\credential-distribution\store-credential.ps1) sowie die neu erzeugte kompilierte Anwendung (authenticator-configure-environment.exe), um die Präsenz des Skripts zu minimieren. Die Annahme ist, dass das Skript auf einem Client-Gerät weniger sicher ist als auf dem Administrator-Gerät.

Vereinfachte Konfiguration für Pflegeeinrichtungen (nur anwendbar für SMC-B Karten)

Wenn Ihre Institution für die Authentisierung gegenüber einer Fachanwendung nur SMC-B Karten benötigt, ist eine vereinfachte Konfiguration des Authenticators mittels eines DummyArbeitsplatzes möglich.

Einstellungen für Standalone-, Remote- oder mehrfacher Standalone-Umgebungen

Diese vereinfachte Konfiguration unterscheidet sich zu den zuvor erklärten Konfigurationsszenarien (Szenario 1.1, 1.2, 2a, 2b und 3) nur in der Definition der ArbeitsplatzID. Das bedeutet, wenn Sie beispielsweise eine Citrix-Umgebung verwenden, muss dennoch alles - bis auf die ArbeitsplatzID - wie in Szenario 2a konfiguriert werden.

Um eine DummyArbeitsplatzID zu konfigurieren, gehen Sie bitte die nachfolgend erklärten Schritte durch:

Einstellungen im Konnektor

Für dieses Szenario muss im Konnektor ein DummyArbeitsplatz angelegt und auch im dortigen Infomodell/Aufrufkontext hinterlegt werden.

Gehen Sie dafür auf die Managementoberfläche Ihres Konnektors und legen Sie eine neue ArbeitsplatzID an und nennen Sie sie zum Beispiel DummyArbeitsplatz.

Hinweis: Wie Sie die ArbeitsplatzID benennen ist Ihnen überlassen, der Name hat keinerlei Auswirkungen auf die Anwendungen - wichtig ist, dass Sie ihn leicht zuordnen können.

Wenn Sie die neue DummyArbeitsplatzID im Konnektor angelegt haben, müssen Sie diese nun auch im Aufrufkontext bzw. Infomodell des Konnektors hinterlegen. Das bedeutet, dass die DummyArbeitsplatzID mit der ClienId, MandantenID und den Kartenterminals verknüpft sein muss, damit anschließend alle IDs korrekt zugeordnet und die Fachanwendung ordnungsgemäß aufgerufen werden kann.

Einstellungen im Authenticator

Der von Ihnen angelegte Aufrufkontext kann nun an allen Arbeitsplätzen, die eine vereinfachte Konfiguration benötigen (Fachanwendungen, die nur eine SMC-B erfordern) auf der Einstellungsseite des Authenticators eingetragen und abgespeichert werden.

Wichtiger Hinweis: Entscheiden Sie sich für diese Art der Konfiguration und verwenden doch eine Fachanwendung, die einen HBA erfordert, kann es zu unerwünschten, unschönen oder sogar sicherheitskritischen Nebeneffekten kommen. Der Grund hierfür liegt darin, dass alle Kartenterminals kontaktiert werden, die dem angelegten DummyArbeitsplatz zugeordnet sind. Sind also mehr als ein Kartenterminal zugeordnet und verbunden, kann es zu erheblichen Performanceproblemen kommen. Daher können wir diese Art der Konfiguration nicht offiziell empfehlen, da es nicht der Spezifikation entspricht! Unsere Empfehlung ist daher weiterhin eine Arbeitsplatz-spezifische Konfiguration vorzunehmen, um auf der sicheren Seite zu sein.

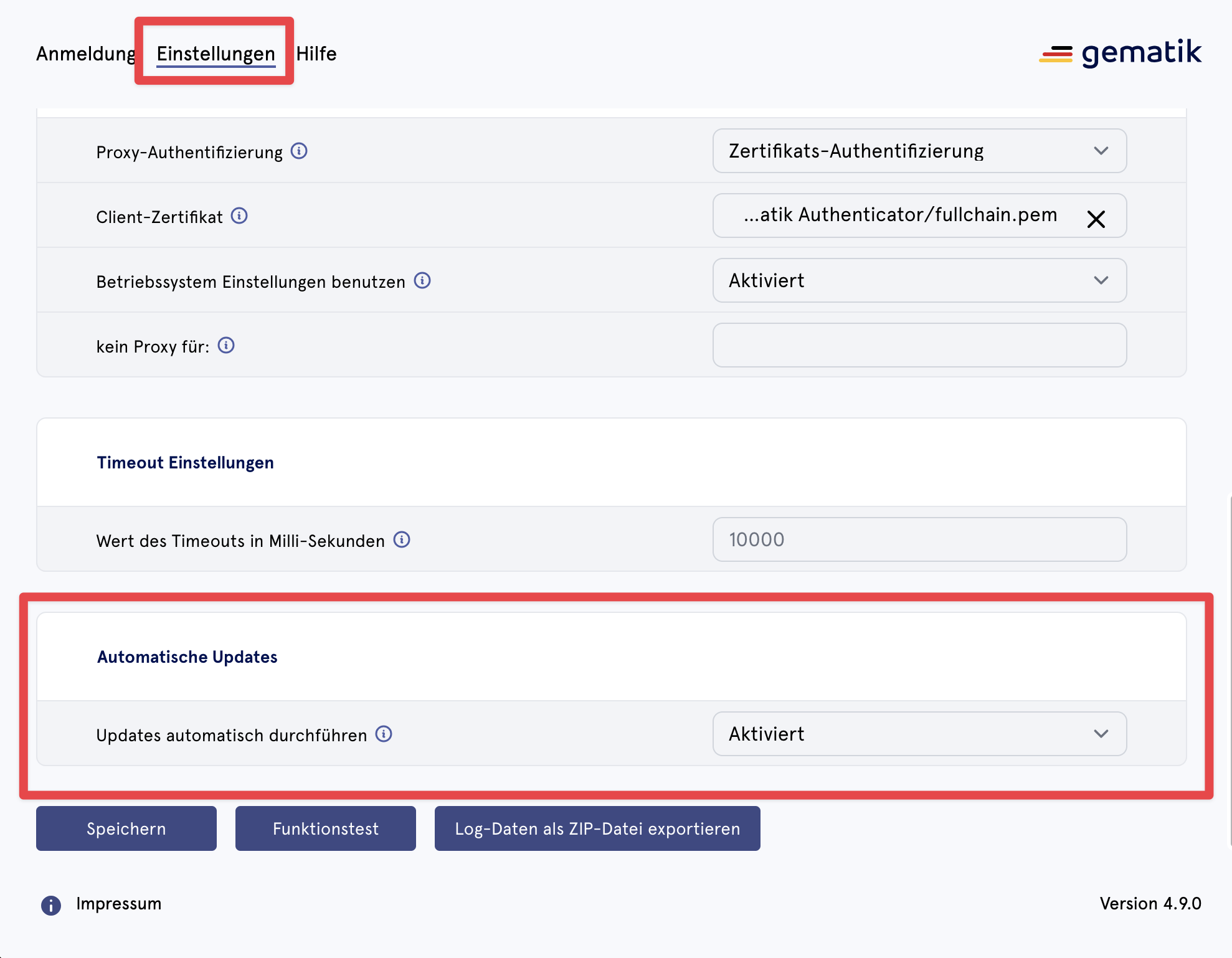

Automatische Updates

Innerhalb der Konfigurationseinstellungen haben Sie die Möglichkeit, die automatische Updatefunktion für den Authenticator zu aktivieren bzw. auch zu deaktivieren. Die automatische Updatefunktion ermöglicht es, Updates direkt aus der Application heraus installieren zu können, vorausgesetzt ist, dass auch eine neue Version veröffentlicht wurde.

Bei einer Neuinstallation ist das Auto-Update defaultmäßig aktiviert:

Auszug aus der config.json

|

Hinweis:

- Bei jeglichem Update auf die Version 3.0.0 ist die Auto-Update-Funktion zunächst noch nicht gesetzt und somit leer.

Hier müsste der Status entsprechend manuell auf "aktiviert" oder "deaktiviert" gesetzt werden. Defaultmäßig ist die Funktion in diesem Fall somit deaktiviert. - Die Updates werden über die Seite https://github.com/gematik/app-Authenticator bezogen. Bitte achten Sie darauf, dass, wenn Sie das Feature nutzen möchten, die Firewall evtl. angepasst werden muss.

- Das Update wird als signierte exe-Datei ausgeliefert. Wenn dies in Ihrer Umgebung nicht erlaubt ist, kann das Update nicht automatisiert durchgeführt werden.

- Bis Version 4.0.0: Nach einem Update über die Update-Funktion werden die aktuell eingespielten CA-Zertifikate nicht mit in die neue Version übertragen. Vergewissern Sie sich, dass die Zertifikate zwischengespeichert werden:

- Pfade der Certs:

- C:\Program Files\gematik Authenticator\resources\certs-idp

- C:\Program Files\gematik Authenticator\resources\certs-konnektor

- Pfade der Certs:

- Ab Version 4.1.0: Nach einem Update über die Update-Funktion werden die aktuell eingespielten CA-Zertifkate in die neue Version übertragen. Es werden nur die vom Authenticator mitgelieferten Zertifikate automatisch erneuert, sofern notwendig. Ihre eigens hinterlegten Zertifikate, die unter den folgend aufgeführten Pfaden abgelegt wurden, bleiben erhalten:

- Pfade der Certs:

- C:\Program Files\gematik Authenticator\resources\certs-idp

- C:\Program Files\gematik Authenticator\resources\certs-konnektor

- Pfade der Certs:

Proxyunterstützung

Der Authenticator unterstützt per Default HTTP und HTTPS Proxies. Dafür liest und nutzt der Authenticator den im Betriebssystem hinterlegten Proxy (u.a. auch PAC-Files). Für eine Proxyunterstützung mit Authentifizierung (Basic-Auth oder Client-Zertifizierung) müssen zusätzliche Einstellungen in der Einstellungsübersicht des Authenticators vorgenommen werden. Wie Sie diese vornehmen, ist nachfolgend erklärt.

Hinweis für Windows:

Wenn Sie einen HTTPS-Proxy betreiben, müssen Sie die notwendigen Zertifikate unter folgenden Pfaden hinterlegen, da es sonst zu einem Fehler bei der Erreichbarkeit kommt:

• IDP: C:\Users\${Username}\AppData\Local\gematik Authenticator\resources\certs-idp

• Konnektor: C:\Users\${Username}\AppData\Local\gematik Authenticator\resources\certs-konnektor

Hinweis für macOS:

Wenn Sie einen HTTPS-Proxy betreiben, müssen Sie die notwendigen Zertifikate unter folgenden Pfaden hinterlegen, da es sonst zu einem Fehler bei der Erreichbarkeit kommt:

• IDP: /Users/${Username}/Library/Application Support/gematik Authenticator/resources/certs-idp

• Konnektor: /Users/${Username}/Library/Application Support/gematik Authenticator/resources/certs-konnektor

Tipp: Schnellzugriff auf Zertifikats Ordner

Ab Version 4.14.0 des Authenticators können Sie die Ordner für IDP und Konnektor Zertifikate sowie andere wichtige Konfigurationsverzeichnisse direkt über das Programmsymbol in der Windows-Taskleiste oder im macOS-Dock öffnen.

Um darauf zuzugreifen, klicken Sie einfach mit der rechten Maustaste auf das Authenticator-Symbol.

Bitte beachten Sie: Aus Sicherheitsgründen wird der Schnellzugriff auf das Konfigurationsverzeichnis nicht angezeigt, wenn die Umgebungsvariabel AUTHCONFIGPATH erkannt wurde.

Proxy Whitelisting von IP-Adressen/Ranges:

Die App unterstützt das Whitelisting von IP-Adressbereichen. Es können 1:n Adressbereiche auf der Einstellungsseite des Authenticators unter "kein Proxy für" hinterlegt werden.

Die Adressbereiche müssen mit einem Trenner ";" getrennt werden.

Bsp.: IP mit Subnetzbereich

125.19.23.0/24; XXX,XX,XX,X/16

Unterstütze Eingaben mit Beispielen (ab 4.8.0)

| IP | Beispiele |

|---|---|

| IPv4 oder IPv6 |

|

| IP-Range |

|

| IP Subnetwork |

|

| IP Mask |

|

| FQDN (a 4.9.0) |

|

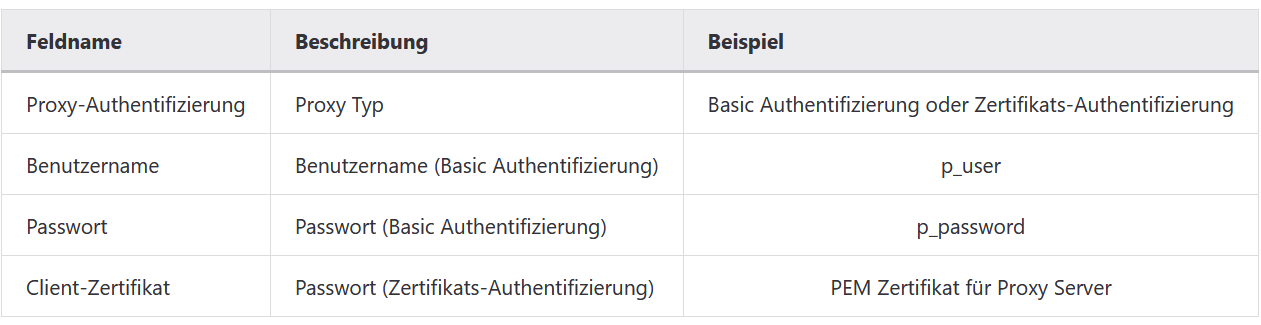

Proxy-Authentifizierung

Die App unterstützt zwei Arten der Proxy-Authentifizierung: Standardauthentifizierung und Client-Zertifikat-Authentifizierung. Standardmäßig ist diese Funktion deaktiviert und kann bei Bedarf entsprechend aktiviert werden.

Die App erkennt und verwendet automatisch die Proxyserveradresse und die Porteinstellungen, die auf Ihrem Betriebssystem konfiguriert sind. Das bedeutet, dass Sie diese Informationen nicht manuell in den App-Einstellungen hinterlegen müssen. Es ist jedoch wichtig sicherzustellen, dass Ihr Betriebssystem für die Verwendung eines Proxy-Servers konfiguriert ist, wenn Sie die Proxy-Authentifizierungsfunktion in der App verwenden möchten.

Proxy-Authentifizierung einrichten

Die Proxy-Einstellungen finden Sie unter dem Reiter „Einstellungen“ in der App. Von dort aus können Sie die Art der Authentifizierung konfigurieren, die Sie verwenden möchten.

Grundlegende Authentifizierung (Basic Auth)

Bei der Basisauthentifizierung werden bei jeder Anfrage an den Proxy-Server ein Benutzername und ein Passwort gesendet. Der Proxy-Server validiert dann die Anmeldeinformationen und gewährt Zugriff auf die angeforderten Ressourcen, wenn sie gültig sind.

Um die Standardauthentifizierung zu verwenden, müssen Sie Ihre Proxy-Anmeldeinformationen (Benutzername und Passwort) in den App-Einstellungen angeben. Sobald diese Informationen eingegeben wurden, sendet die App die Anmeldeinformationen automatisch mit jeder Anfrage an den Proxy-Server.

Client-Zertifikatsauthentifizierung

Die Client-Zertifikatsauthentifizierung ist eine weitere Methode der Proxy-Authentifizierung, bei der ein digitales Zertifikat zur Identifizierung des Clients verwendet wird. Diese Methode ist sicherer als die Standardauthentifizierung.

Um die Client-Zertifikatsauthentifizierung zu verwenden, müssen Sie den Pfad Ihres Proxy-Servers zur Clientzertifikatdatei in den App-Einstellungen angeben. Sie müssen außerdem sicherstellen, dass die Zertifikatsdatei im PEM-Format oder als P12-Datei vorliegt.

UNC-Pfade

In der Konfiguration config.json können alle Pfadangaben auch über UNC Pfade erfolgen. Bei der Eingabe ist darauf zu achten, dass "\" escaped werden muss.

Beispiel:

\\\\UNC-PFAD\\UNTERORDNER\\client.pem

C:\\Users\\VORNAME.NACHNAME\\Documents\\Mock-Modus Zertifikate\\SMC-B Universitätsklinik certificate.pem

Sicherheitshinweise zur Konfiguration

Der gematik Authenticator stellt die Lösung zur Authentisierung von Leistungserbringern in Webanwendungen der TI zur Verfügung. In den Leistungserbringerumgebungen müssen daher Konnektoren vorhanden sein. Diese Konnektoren haben geschützte Schnittstellen für die der Aufrufer Credentials benötigt.

Diese Credentials haben einen erhöhten Schutzbedarf und müssen gleichzeitig an die nutzenden Clients verteilt werden. Das Produktteam des Authenticators hat in Zusammenarbeit mit anderen Produktteams und Partnern aus dem Krankenhausumfeld einige Ansätze bewertet und die Unterstützung für drei Varianten umgesetzt.

Sensible Daten der Konfiguration

Aktuell bewerten wir als besonders schützenswerte Daten der Konfiguration

- Credentials für die Konnektorschnittstelle

- personenbezogene Credentials für Unternehmensproxys

Nutzung des Betriebssystem Key Stores

Die Motivation dieser Methode ist die Nutzung von vorhandenen Sicherheitssystemen auf den Endnutzerbetriebssystemen.

Die Konfiguration wird aufgetrennt, zwischen sensiblen Konfigurationsdaten und ordinären Konfigurationsdaten. Die sensiblen Daten werden in dem Schlüsselspeicher des Nutzers abgelegt und die sonstigen Konfigurationsdaten verbleiben in der Konfigurationsdatei. Der Authenticator liest beide Quellen ein.

Wir unterstützen den Windows Credential Manager sowie die MacOS Keychain.

Schwächen der Lösung

Diese Lösung hat jedoch mindestens zwei Schwächen.

Kein Zugriffsschutz gegen Angreifer im Nutzerkontext

Software wird in Betriebssystemen in einem bestimmten Kontext ausgeführt, also im Falle des Authenticators wird der Kontext des Anwenders verwendet. Dadurch kann der Authenticator auf den Schlüsselspeicher des Anwenders zugreifen. Natürlicherweise können aber auch alle anderen Programme, die im Userkontext laufen auf diese Schlüssel zugreifen.

Im unten dargestellten Schema kann man die verschiedenen Umgebungen und Komponenten sehen. In Windows Umgebungen kann der Nutzer über Windows Tools nicht lesend auf diese Credentials zugreifen, wie im Schema dargestellt.

Dies gilt nicht für die Keychain auf Mac OS Umgebungen.

Mitigationen

Um diesem potentiellen Problem zu begegnen, können Sicherheitsmaßnahmen ergriffen werden, die das Risiko stark reduzieren:

- Keine Skripte ausführbar im Userkontext

- Nur vertrauenswürdige Software darf ausgeführt werden

- Software darf nur in spezifischen, überwachten Verzeichnissen ausgeführt werden

Verteilung der Credentials bei zentraler Konfiguration

Wird für die Konfiguration des Authenticators ein zentrales Szenario verwendet, müssen die Credentials über einen geeigneten Mechanismus in die Clients gebracht werden.

Dies stellt hier eine besondere Herausforderung dar. Wenn Nutzer den Arbeitsplatz wechseln, benötigen Sie an jedem Arbeitsplatz die korrekte Konfiguration, was auch die Credentials beinhaltet. Dieser Punkt erhöht potentiell den Wartungsaufwand, da die Credentials an alle potentiellen Arbeitsplätze, die der Nutzer nutzen kann ausgerollt werden muss.

Vorgehensvorschlag

Die Verteilung der Credentials kann mit Hilfe eines Skripts geschehen, welches die Credentials hält und an die Clients mittels Standard Enterprise Mechanismen verteilt wird. Beispiele wären hier Microsoft inTune, Microsoft SCCM oder Group Policy Objects. Jedoch ist zu beachten, dass auch bei der Verteilung das Skript mit den Credentials exponiert ist.

Abhängig vom Endpoint Management System sind verschiedene Schutzmaßnahmen denkbar. Die folgenden Schritte sind ein Vorschlag, wie man vorgehen kann, um das Risiko zu minimieren:

- Vorbereitung eines Verteilungsskripts

- Parametrisierung des Skripts

- (Optional) Kompilierung des Skripts in ein Binärformat zur Obfuskierung *

- Verteilung des Skripts an alle Authenticator-Nutzenden

- Privacy-freundliches Logging auf den Clients

- Verteilung des Skripts

- Falls verschiedene Credentials für verschiedene Nutzergruppen/Konnektoren verwendet werden, muss dies hier reflektiert werden.

- Löschung des Skripts auf den Client-Rechnern

- Wenn möglich, sollte das Skript so kurz wie möglich auf den Clients zugänglich sein, um das Risiko zu verringern, dass die Schlüssel durch Angreifer auf den Clients extrahiert werden.

* Dieser Schritt stellt keine wirkliche Sicherheitsleistung dar. Sollte das kompilierte Skript in die Hände eines Angreifers kommen, können die Credentials durch Reverse Engineering extrahiert werden.

Ein Beispielskript ist im Credential Bereich in unserem Github Repository zu finden.

Migration

Eine Migration kann bei der zentralen Konfiguration nur mit Hilfe von den IT Departments in den Leistungserbringerumgebungen gewährleistet werden.

Falls noch sensible Daten in den Konfigurationsdateien enthalten sind, müssen folgende Schritte durchgeführt werden:

- Die Credentials werden, wie oben dargestellt, verteilt

- Die Credentials in den Konfigurationsdateien werden entfernt

- Hier muss die IT darauf achten, dass auch alle Konfigurationsdateien migriert wurden.

Eine Migration bei einer lokalen Konfiguration wird automatisch durchgeführt.

Bewertung

Dieses Verfahren setzt einerseits Technologien ein, die auf jedem Nutzer-Endgerät verfügbar sind. Doch andererseits hat das Schema einige Schwachstellen, die weiterer Maßnahmen bedürfen.

Es bestehen nach dem Einsatz gängiger Client-Härtungsmaßnahmen dennoch Restrisiken, die die Leistungserbringer für sich abwägen müssen.

Wir halten das Verfahren unter Nutzung der weiteren Schutzmaßnahmen dennoch für geeignet.

API Gateway - Die Fassade

Die Grundidee einer Fassade ist es, Schnittstellen von versteckten Services zu abstrahieren und ggf. einzuschränken. Ein API Gateway ermöglicht uns diesen Mechanismus umzusetzen. Dadurch können nur freigegebene Schnittstellen des Konnektors angeboten werden, die für die Authentifizierung mittels Authenticator notwendig sind. Ein weiterer Vorteil ist, dass die Credentials aus der Konfiguration der Clients in eine zentrale Komponente verlegt werden können. Damit wären sie für Angreifer der Client-Systeme nicht verfügbar.

In dem Beispiel sehen wir eine Umsetzung mittels des Reverse Proxys nginx. Ein Proof-of-Concept kann in unserem Github Repository gefunden werden.

Szenarien mit mehreren Konnektoren

In unserem PoC haben wir gezeigt, dass es prinzipiell möglich ist, eine Abstraktion durch ein API Gateway zu erreichen. Es werden zwei Konnektoren angebunden, welche jeweils unterschiedliche Authentisierungsverfahren nutzen, zertifikatsbasierte Authentisierung und Basic Authentication. Das API Gateway reichert die Requests zu den Konnektoren mit den korrespondierenden Credentials an.

Das API Gateway unterscheidet zwischen beiden Konnektoren anhand eines übergebenen Custom Headers, X-Konnektor-Gateway. Dieser Wert kann in der Authenticator Konfiguration angegeben werden.

Alternative Umsetzungen

Moderne API Gateways haben die Möglichkeit, das Routing sehr feingranular zu konfigurieren. Wir sehen hier mehrere Möglichkeiten, wie eine 1:n-Beziehung zwischen API Gateway und Konnektor hergestellt werden kann:

- Man könnte bei einer geeigneten Netzwerkstruktur Clientanfragen aus einem gewissen Subnetz an einen bestimmten Konnektor adressieren. Solche Routing-Möglichkeiten sind in API Gateways ebenfalls möglich.

- Das API Gateway kann aufgrund von unterschiedlichen Credentials an verschiedene Konnektoren weiterleiten

Wir sind uns sicher, dass es noch weitere mögliche Umsetzungen gibt. Daher sind wir immer an Input interessiert, um hier auch anderen Leistungserbringern helfen zu können.

Konnektorcredentials

In unserem PoC haben wir die Credentials für die Konnektorschnittstelle in die Konfiguration des API Gateways hartkodiert. Es können jedoch auch Schlüsseldateien referenziert werden oder Schlüsselverwaltungssysteme wie HashiCorp Vault, Azure Key Vault o.Ä. integriert werden. Letzteres ist für Produktionsumgebungen die sicherste Lösung. Unabhängig von der Umsetzung lassen sich jedoch die Credentials in einer zentralen, abgegrenzten Umgebung wesentlich besser schützen.

Authentisierung der Clients

In unserem PoC haben wir auf eine Authentisierung der Clients am API Gateway verzichtet, diese Credentials müssten ebenfalls verteilt werden. Durch die Restriktion der Schnittstellen können Angreifer ohne die Konnektorcredentials keine personenbezogenen Daten erlangen.

Anmerkung: Wir befinden uns aktuell in Feldversuchen und betrachten weitere Aspekte der Authentisierung.

Bewertung

Diese Architektur kann alle Probleme der beiden oben gezeigten Verfahren lösen. Die Credentials sind weder auf den Client im persistenten oder flüchtigen Speicher, noch müssen hier zwangsläufig sensible Informationen verteilt werden.

Die zentrale Komponente lässt sich besser schützen und überwachen als dezentrale Clients. Allerdings erzeugt sie auch einen gewissen Konfigurations- und Wartungsaufwand, da es eine zusätzliche, kritische Komponente ist. Ebenfalls muss das Fachwissen in den Leistungserbringerumgebungen vorhanden sein. Professionelle Beratungen sind am Markt vorhanden.

Wir empfehlen daher die Nutzung dieses Schemas.

Ablage der Credentials im Klartext in der Konfigurationsdatei

Eine Ablage der Credentials in der Konfigurationsdatei des Authenticators ist möglich.

Bewertung

Diese Variante widerspricht Security Best Practices und birgt Risiken für die Leistungserbringer. Bei dem Zugriff auf die Konfigurationsdatei kann eine Vervielfältigung nicht ausgeschlossen werden und damit eine unautorisierte Nutzung der Credentials.

Wir raten daher von der Verwendung dieser Methode ab.

FAQ zu Credentials

Kann ich die Konnektorcredentials im Windows Credential Manager sehen?

Nein, das ist nicht ohne weiteres möglich. Die Credentials sind über die Benutzeroberfläche des Credential Managers nicht auslesbar, lediglich änderbar und löschbar. Jedoch kann jedes Programm und Skript, das im Userkontext ausgeführt wird darauf zugreifen, so wie es die Authenticator App tut.

Für mehr Informationen, siehe Mitigationen.

Warum nutzen wir keine nicht-menschenlesbare Kodierung für die Konfigurationsdatei?

Das würde keine zusätzliche Sicherheit bringen (Security by Obscurity). Unser Code und Teile unserer Dokumentation sind öffentlich verfügbar. Demzufolge würde ein Angreifer ohne spezifische Fähigkeiten das Credential extrahieren können.

Wie kann die Verteilung der Credentials in großen Umgebungen unterstützt werden?

Das hängt sehr von der eingesetzten Umgebung ab. Wir haben für verschiedene Geschmäcker Lösungen entwickelt, die gewisse Vor- und Nachteile mit sich bringen. Unser Anspruch ist, diese darzustellen, so dass jede Leistungserbringerumgebung eine informierte Entscheidung treffen kann.

Warum können wir das Verteilungsskript mit den Credentials nicht verschlüsseln?

Um verschlüsselte Dateien nutzen zu können, muss auf den Ziel-Clients der Schlüssel zum Entschlüsseln vorliegen. Uns ist kein solcher Schlüssel bekannt. Es kann Umgebungen geben, in denen Kryptomaterial auf den Client-Rechnern vorhanden ist. Das könnten Zertifikate sein, die jeder Client automatisch innerhalb der Krankenhauslandschaft bezieht. Jedoch könnten diese in einigen Szenarien durch einen Angreifer ebenfalls genutzt werden. Hier sind Szenarien denkbar, die die Sicherheit nicht erhöhen, jedoch Komplexität hinzufügen.

Diese Betrachtungen müssen aber die Informationssicherheitsbeauftragten der Leistungserbringerumgebung vornehmen.

Warum können wir nicht einen Schlüssel mit ausliefern, der die Konfigurationsdatei ver- und entschlüsselt?

Wir verwenden keine hartkodierten Schlüssel in unserer App. In diesem Fall hätten alle Nutzer denselben Schlüssel, also auch ein Angreifer. Auch deshalb ist das Security Bad Practice.

Erforderliche Einstellungen

Windows: Diese werden im Anschluss in einer Konfigurations-Datei unter ..\Users\username\AppData\Local\gematik Authenticator\config.json abgelegt.

MacOS: Auf der macOS-Plattform finden Sie die Konfigurations-Datei unter /Users/username/Library/Application\ Support/gematik\ Authenticator

Einstellungen im Authenticator zum Konnektor

| Konfigurationseigenschaft | Beschreibung | Beispielwert / Hinweise | Speicherort |

| Mandant-ID | ID vom Mandant | Mandant-x | Config File |

| Client-ID | ID vom Client | Client-System-x | Config File |

| Arbeitsplatz-ID | ID vom Arbeitsplatz | Arbeitsplatz-x | Config File |

| TLS-Verbindung | Gesicherte Verbindung erforderlich | Auswählbare Möglichkeiten:

| Config File |

| Privater Schlüssel | Eine .pem-Datei mit private-key | Kann vom Konnektor generiert werden | Config File |

| Client-Zertifikat | Eine .pem-Datei mit Client-Zertifikat | Kann vom Konnektor generiert werden | Config File |

| Benutzername | Wird im Konnektor für BasicAuth angelegt | "user007" | Credential Manager* |

| Passwort | Wird im Konnektor für BasicAuth angelegt | "se2ret-ser3ice" | Credential Manager* |

| P12-Datei (Pfx-Datei) | Eine p12-Datei, die ein RSA Zertifikat enthält | Kann vom Konnektor generiert werden | Config File |

| Passwort der P12-Datei (pfx-Datei) | Passwort der p12-Datei (pfx-Datei) | Wird beim Generieren der P12-Datei festgelegt | Credential Manager* |

*Hinweis: Damit die sensiblen Daten im Credentials Manager bei einer zentralen Konfiguration ordnungsgemäß gespeichert werden können, berücksichtigen Sie bitte die Hinweise unter Kapitel Verwendung des Credential Managers.

Woher bekomme ich die entsprechenden Konnektor-Einstellungen?

Für jeden Konnektor gibt es entsprechende Admin-Handbücher von dem jeweiligen Hersteller, in welchen beschrieben sind, was an welcher Stelle konfiguriert werden kann und sollte.

Was am aktuellen Konnektor konfiguriert wurde, weiß i.d.R. der Nutzer/Admin des Konnektors. Die jeweiligen Werte können in der Konnektor-Admin-Oberfläche aufgefunden werden und müssen dementsprechend beim Admin oder Betreiber des Konnektors angefragt werden.

Eine Hilfestellung bieten zudem unsere Konfigurationsvideos, welche wir für die unterschiedlichen Konnektormodelle erstellt haben: Link Konfigurationsvideos

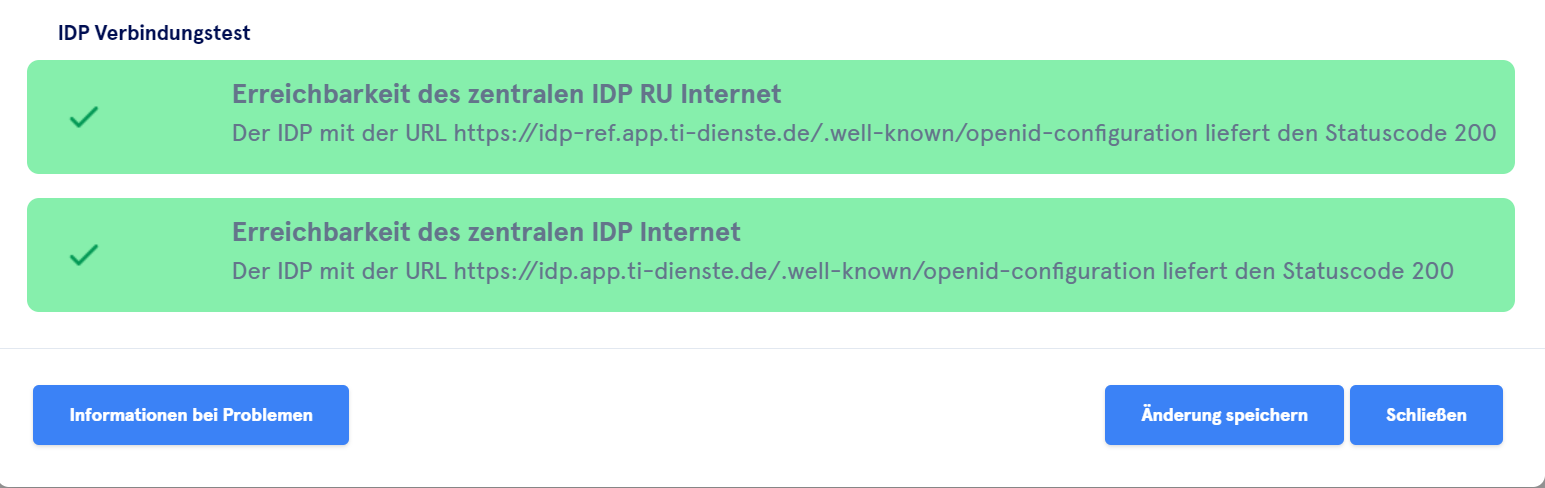

Nach Hinterlegung aller Einstellungen besteht die Möglichkeit, einen Funktionstest durchzuführen.

Hierbei wird getestet, ob die hinterlegten Einstellungen eine Verbindung zum IDP-Dienst und zum Konnektor aufbauen können.

War der Funktionstest erfolgreich, wurden alle Einstellungen innerhalb des Authenticators korrekt hinterlegt.

Hinweis: Unter C:\Program Files\gematik Authenticator\resources\test-cases-config.json können die zu testenden Endpunkte definiert werden.

Bereitstellen der PEM-Dateien bei zertifikatsbasierter TLS-Authentifizierung gegenüber dem Konnektor

Der private Schlüssel sowie das Client-Zertifikat sollten im PEM-Format vorliegen und werden beim Auswählen automatisch in den Ordner C:/Users/{Nutzerverzeichnis}/AppData/Local/gematik Authenticator kopiert.

Hinweis: Wenn Sie die TLS-Authentisierung-Zertifikat nutzen möchten, achten Sie bitte darauf, dass diese im PEM-Format oder als P12-Datei vorliegen.

Möchten Sie eine P12-Datei nutzen, muss diese ein gültiges RSA- oder ECC NIST Zertifikat enthalten, da es ansonsten zu einem Fehler kommt. Halten Sie hierfür das dazugehörige Passwort bereit.

Sie können vorhandene P12-Zertifikate auch in ein PEM-Format umwandeln - Eine Möglichkeit, wie die Datei in das PEM-Format exportiert werden kann, finden Sie hier: Umwandlung einer p12-Datei in PEM-Format.

Zugriff auf Fachanwendung ermöglichen

IP-Routing konfigurieren

Der gematik Authenticator wird im Zusammenspiel mit weiteren Anwendungen der TI (WANDA) eingesetzt, die für die Nutzerinteraktion einen Web-Browser verwenden (eine sogenannte Web-Anwendung).

Je nach Anwendung und Konnektor-Konfiguration kann es hierbei erforderlich sein, ein IP Routing für diese Anwendung zu konfigurieren, damit die Anwendung über die TI erreichbar ist. Die Einrichtung des IP-Routings kann hierbei am Arbeitsplatz selbst oder zentral am Gateway konfiguriert werden.

Eine Konfiguration am Arbeitsplatz ist für Windows z.B. mit folgendem Kommando möglich (Kommandozeile CMD mit Admin-Rechten):

route add Kommando (Windows)

|

route add Kommando (macOS)

sudo route add -net <Netzwerk> <IP-Konnektor> sudo route add -net 100.102.0.0/15 <Konnektor-IP-Adresse> |

Für WANDA Basic können die Parameter in der Konnektor-Admin-Oberfläche über die Liste der Bestandsnetze eingesehen werden.

Für einige Anwendungen sind im Folgenden die notwendigen Parameter aufgeführt:

Anwendung | Netzwerk | Mask |

Alle WANDA Smart Anwendungen | 100.102.0.0 | 255.254.0.0 |

Hinweise:

- Das Netzwerk 100.102.0.0/15 fasst alle TI Adressen (offenen Fachdienst der TI und WANDA Smart) zusammen. I.d.R. sollte an TI Arbeitsplätzen bereits eine entsprechende IP-Route vorhanden sein (siehe oben, "IP-Routing konfigurieren").

- WANDA Basic kann öffentliche IP-Adressbereiche und in Zukunft auch TI Adressen aus dem Bereich 100.102.0.0/15 verwenden. Insbesondere wenn öffentliche IP-Adressbereiche für die Anwendung verwendet werden, muss für die Anwendung eine spezifische IP-Route konfiguriert werden.

Nach Einrichtung des Routings können Sie mit folgenden Befehlen innerhalb der Kommandozeile testen, ob die Fachwendung erreicht werden kann:

traceroute <Netzwerk>

ping <DNS Fachanwendung>

- Bsp. ZVR: ping zvr-ae.bnotk.de

Firewall-Freischaltungen

Für die Nutzung des Authenticators sollten folgende Firewall-Freischaltungen hinterlegt sein:

| Verbindung zum IDP via Internet | Lokaler Client/Workstation (localhost) | idp.app.ti-dienste.de | 443 | https |

| Verbindung zum IDP via TI Endpunkt | Lokaler Client/Workstation (localhost) | idp.zentral.idp.splitdns.ti-dienste.de | 443 | https |

Verbindung zu WANDA Applikationen Bsp.: Zentrales Vorsorgerister | Lokaler Client/Workstation (localhost) Bsp.: Lokaler Client/Workstation (localhost) | 100.102.0.0 / 15 Bsp.: https://zvr-ae.bnotk.de/ | 443 Bsp.: 443 | https Bsp.: https |

| Auto-Updatefunktion | Lokaler Client/Workstation (localhost) | https://github.com/gematik/app-Authenticator | 443 | https |

| Konnektor | Lokaler Client/Workstation (localhost) | internes Netzwerk | 443 | https |

| Kartenterminal | Lokaler Client/Workstation (localhost) | internes Netzwerk | 443 | https |

Protokollierung

Die Anwendung protokolliert ihre Verarbeitungsprozesse anhand von Nachrichten, die in die Logdatei geschrieben werden. Die Logdatei wird an folgendem Ort im Dateisystem abgelegt:

Pfad zum Logfile

Windows:

|

macOS:

|

Anmerkung: ~ bezieht sich auf das Heimatverzeichnis des Benutzers. Es wird also wahrscheinlich so aussehen: /Users/$user/Library/Logs/....

Das Logfile hat eine Obergrenze von 100MB. Dateien, die älter als 14 Tage sind, werden automatisch entfernt.

Bei Nutzung einer Virtualisierungs-Lösung (z.B. Citrix, VMware, RDP) unter Windows:

Die Log-Files werden im tmp-Verzeichnis der jeweiligen aktiven Session geschrieben. Um die Log-Files auffinden zu können, reicht es im Explorer oder unter Windows - Ausführen "%temp%" zu öffnen.

Somit gelangen Sie direkt in das lokale tmp-Verzeichnis der aktuellen aktiven Session und können das die Log-Files unter ./authenticator-logging/* auffinden.

Tipp: Schnellzugriff auf den Log Ordner

Ab Version 4.14..0 des Authenticators können Sie den Log Ordner sowie andere wichtige Konfigurationsverzeichnisse direkt über das Programmsymbol in der Windows-Taskleiste oder im macOS-Dock öffnen.

Um darauf zuzugreifen, klicken Sie einfach mit der rechten Maustaste auf das Authenticator-Symbol.

Bitte beachten Sie: Aus Sicherheitsgründen wird der Schnellzugriff auf das Konfigurationsverzeichnis nicht angezeigt, wenn die Umgebungsvariabel AUTHCONFIGPATH erkannt wurde.

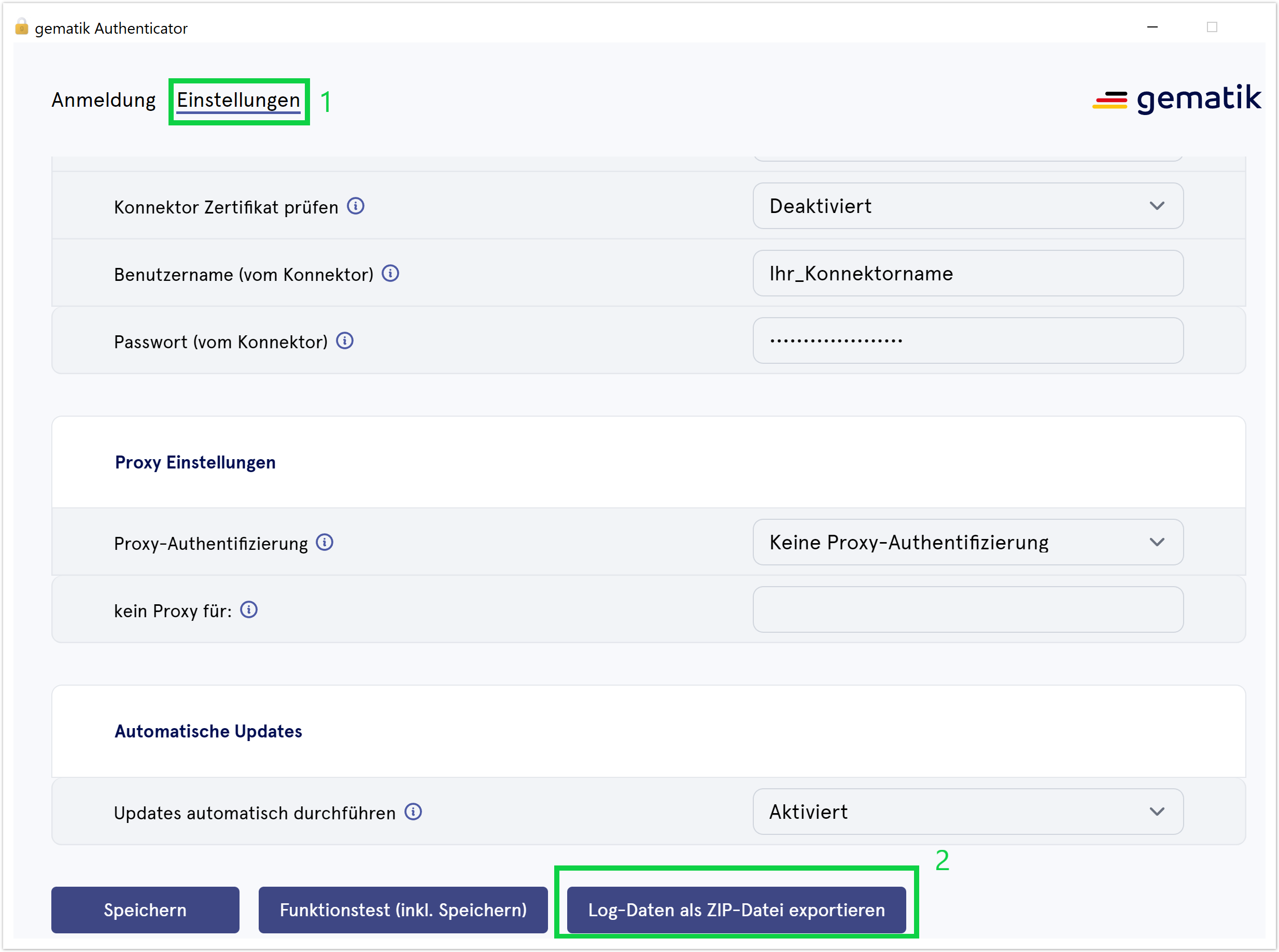

Log-Daten als ZIP-File

Es gibt nun die Möglichkeit, sich die vom Authenticator erstellten Logfiles bequem via Knopfdruck, als Zip-File zu exportieren.

Den Button dazu finden Sie auf der Einstellungsseite (1) unten unter "Log-Daten als ZIP-Datei exportieren" (2) (siehe Screenshot):

Deinstallation

Windows:

Um das Programm zu deinstallieren, verwenden Sie bitte den für Ihr Betriebssystem standardmäßigen Vorgang (über Windows/Add- bzw. Remove Files oder direktes Ausführen der Uninstall-Executable im Authenticator-Programm-Verzeichnis (z.B. C:\Program Files\gematik Authenticator)). Es werden beim Deinstallieren die installierten Dateien im Programm-Verzeichnis des Authenticators gelöscht und die 2 Unterordner ressources\certs-idp und ressources\certs-konnektor und deren Inhalt unter C:\Users\user.name\AppData\Local\Temp\gematik Authenticator\backup zwischengespeichert. Bei einer Neuinstallation oder einem Update wird der Inhalt dieser Verzeichnisse wieder in das Programm-Verzeichnis des Authenticators eingespielt, sodass manuell hinzugefügte Zertifikate erhalten bleiben.

Für die Installation und Deinstallation kann mit dem Parameter /S eine "Silent" Installation- bzw. Deinstallation durchgeführt werden.

macOS:

Um die Anwendung zu deinstallieren, folgen Sie bitte diesen Schritten:

- Ziehen Sie die Anwendung gematik Authenticator aus dem Ordner Applications in den Papierkorb.

- Löschen Sie die folgenden Verzeichnisse manuell, um sicherzustellen, dass alle Dateien entfernt werden:

- ~/Library/Application Support/gematik Authenticator/resources (Bitte beachten Sie, dass beim Löschen dieses Ordners alle Authenticator-Konfigurationen gelöscht werden.)

- ~/Library/Logs/gematik Authenticator

Diese Schritte stellen sicher, dass alle Dateien der Anwendung korrekt entfernt werden.

Aktualisieren des Programms

Um das Programm auf den aktuellen Stand zu bringen, laden Sie bitte die aktuelle Version herunter (siehe Beschaffung der Installationsdatei). Nachfolgend führen Sie das Installationsprogramm aus (siehe Installation).